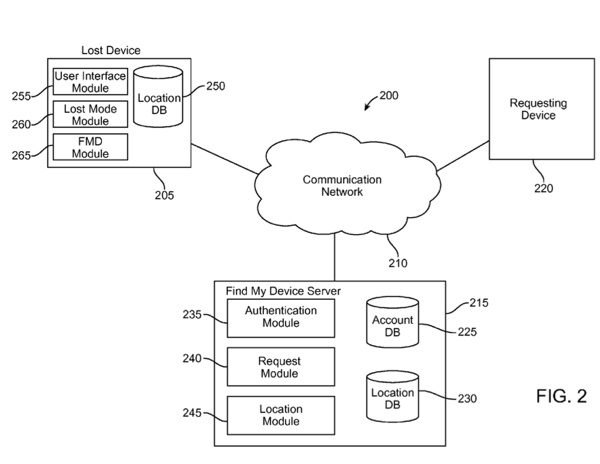

Apple continua senza sosta a brevettare di tutto. L’ultimo brevetto individuato riguarda un meccanismo che consente di rintracciare i Mac rubati. Il sistema prevede meccanismi in grado di inizializzare da remoto la macchina trafugata, inviare messaggi e visualizzare informazioni che permettono di risalire al proprietario. Da una diversa postazione è possibile attivare una modalità di recupero, inviare particolari comandi alla macchina remota e disattivare funzionalità. È prevista la possibilità di individuare data, ora e luogo della macchina localizzata e tenere traccia di eventuali spostamenti.

“I sistemi attuali” si legge nel brevetto presentato da Apple, “affrontano il problema fornendo al proprietario la posizione del dispositivo, ma non aiutano una persona che trova il dispositivo a restituirlo al proprietario”. “Altri sistemi, permettono come deterrente di bloccare a distanza il dispositivo; benché efficace, il blocco rende ancora più difficoltoso rintracciare il legittimo proprietario, poiché le informazioni non sono accessibili”.

“Lasciare il dispositivo sbloccato, aumenta le possibilità di identificare il proprietario, ma anche la possibilità che il dispositivo non venga restituito, offrendo l’occasione di visualizzare dati sensibili”. “È necessario di conseguenza un sistema personalizzato che consenta al proprietario di decidere in che modo proteggere i dati sensibili e allo stesso tempo semplifichi l’individuazione del legittimo proprietario del dispositivo”.

Tecniche simili a quelle pensate da Apple sono utilizzabili sui Mac attuali con un software di terze parti come. Undercover: quando il Mac sul quale è installato questo software viene marcato come “rubato” dal proprietario, non appena il ladro si connette a una rete l’applicazione trasmette di nascosto, per default ogni trenta minuti, la posizione del computer, rendendo dunque possibile localizzarlo con l’aiuto delle forze dell’ordine.

La localizzazione sfrutta varie tecniche e se queste non dovessero bastare, è anche possibile istruire il programma in modo che invii foto, schermate, videate dalla videocamera FaceTime, log di tastiera e informazioni varie sul network, informazioni utilizzabili dalle forze dell’ordine per individuare l’utente che sta usando il nostro computer.

Se per qualche motivo è impossibile localizzare l’utente, si può passare a quello che gli sviluppatori hanno soprannominato “Piano B”: la simulazione di guasti hardware per invogliare il ladro a portare il computer a un centro assistenza, a un rivenditore o tentare di venderlo in rete. L’applicazione può anche bloccare il computer e mostrare messaggi in remoto.