È stato osservato un notevole incremento in attacchi di tipo DDoS amplification che provengono da sistemi macOS nei quali è attiva la funzionalità Apple Remote Desktop, computer accessibili all’infuori della rete locale via internet non protetti da un firewall.

In particolare, riferisce ZDnet, gli attacker sfruttano gli Apple Remote Management Service (ARMS), parte di Apple Remote Desktop (ARD), il sistema di Apple che consente di gestire computer, interagire con gli utenti, distribuire software, creare resoconti software e hardware e amministrare più computer contemporaneamente.

Quando l’utente attiva le funzionalità di Remote Desktop nei propri sistemi su macOS, i servizi ARMS sono attivati sulla porta 3283 rimanendo in ascolto in attesa di comandi da remoto. Alcuni cybercriminali avrebbero individuato la possibilità di abusare dei servizi ARMS per portare a termine quelli che in gergo si chiamano “attacchi DDoS amplificati”. Il traffico malevolo proveniente da alcune porte può raggiungere altissimi fattori di amplificazione. Attacchi di tipo DDoS amplification, sono solo alcuni dei possibili attacchi DDoS. Un attacco di tipo denial of service (DoS) può impegnare completamente la larghezza di banda di una rete o sovraccaricare le risorse di un sistema a punto da rendere inutilizzabili per i client i servizi da essi offerti; la variante DDoS (Distributed Denial of Service) funziona in modo identico ma l’obiettivo è portato a termine utilizzando più macchine attaccanti (una “botnet”).

Protocollo quali DNS, NTP, CharGEN, Memcached, NetBIOS, CLDAP e LDAP sono spesso abusati per attacchi di tipo DDoS amplification. Gli ultimi protocolli a essere attaccati sono CoAP e WS-Discovery. Molti di questi, sono a loro volta basati sull’User Datagram Protocol (UDP), uno dei principali protocolli di rete della suite di protocolli Internet; anche i servizi ARMS sfruttano UDP.

Il livello di pericolo per i protocolli in questione è quello che i ricercatori chiamano “fattore amplificazione”, elemento che descrive il rapporto tra un pacchetto prima e dopo che questo rimbalzi verso il target. Per molti attacchi di tipo DDoS amplification, è stato notato un fattore di amplificazione tra 5 e 10. Più elevato è il protocollo, più utile sarà per l’attacker. Secondo i ricercatori specializzati in sicurezza di Netscout, che hanno identificato i primi attacchi DDoS che sfruttano i servizi ARMS a giugno, i comandi ARMS raggiungono altissimi fattori di amplificazione di 35,5.

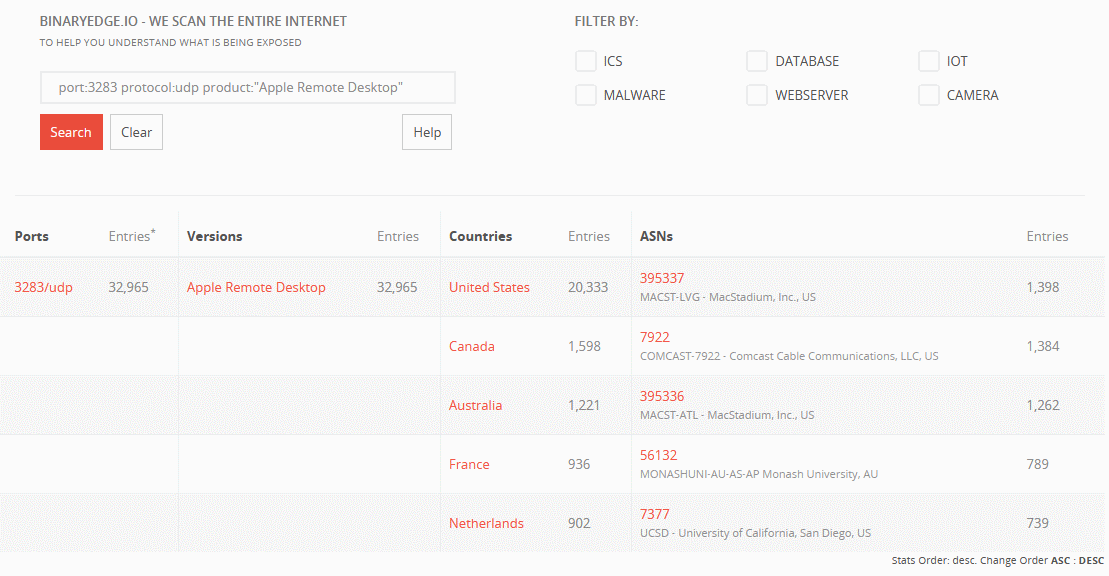

Il motore di ricerca BinaryEdge segnala circa 40.000 sistemi macOS con la funzione Remote Desktop attiva, con sistemi raggiungibili via internet. Attacchi avrebbero fatto registrare picchi elevatissimi di 70 Gbps, con attacchi osservati dalla Keyo University Shonan Fujisawa Campus (un campus orientato alla ricerca della Keio University situato nella città di Fujisawa), ma anche dal systems administrator italiano Marco Padovan.

Apple Remote Desktop è un protocollo simile al Remote Desktop Protocol (RDP) di Microsoft. In passato, cybercriminali sono riusciti a portare a termine attacchi con metodi di “forza bruta” (provando tutte le combinazioni possibili) con il protocollo RDP di Microsoft ottenendo accesso a reti aziendali, rubando dati e installando ransomware. Il consiglio per gli amministratori di rete è di mettere in sicurezza gli endpoint ARD. A questo indirizzo l’elenco delle porte TCP e UDP usate dai prodotti Apple e Apple Remote Desktop.