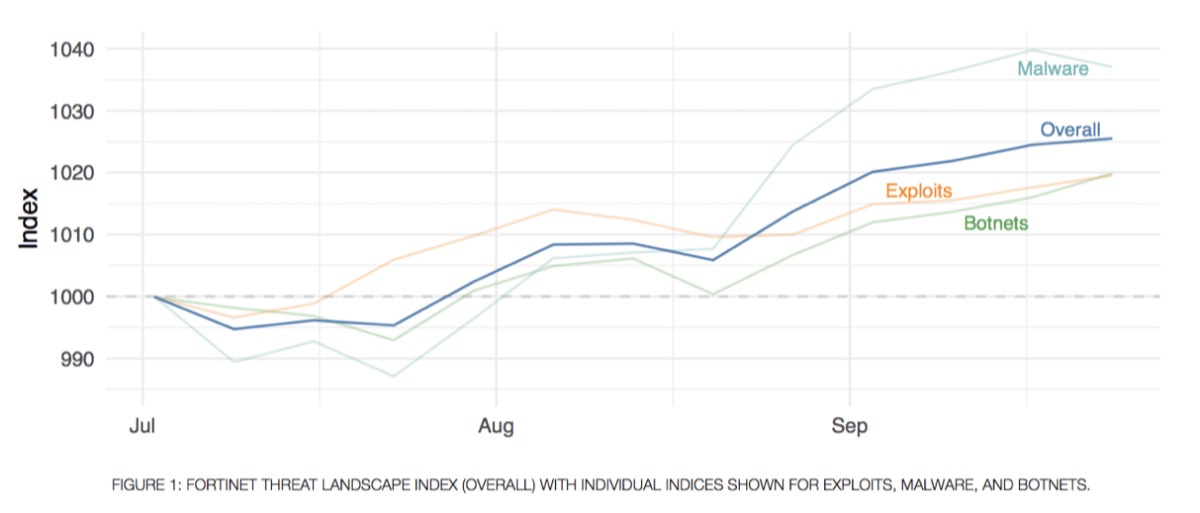

Le minacce di un attacco malware sono in aumento e in continua evoluzione diventando sempre più sofisticate: è quanto emerge dall’ultimo Global Threat Landscape Report di Fortniet, secondo cui crescerebbero le varianti e le famiglie di minacce uniche, mentre le infezioni botnet continuano a colpire le organizzazioni.

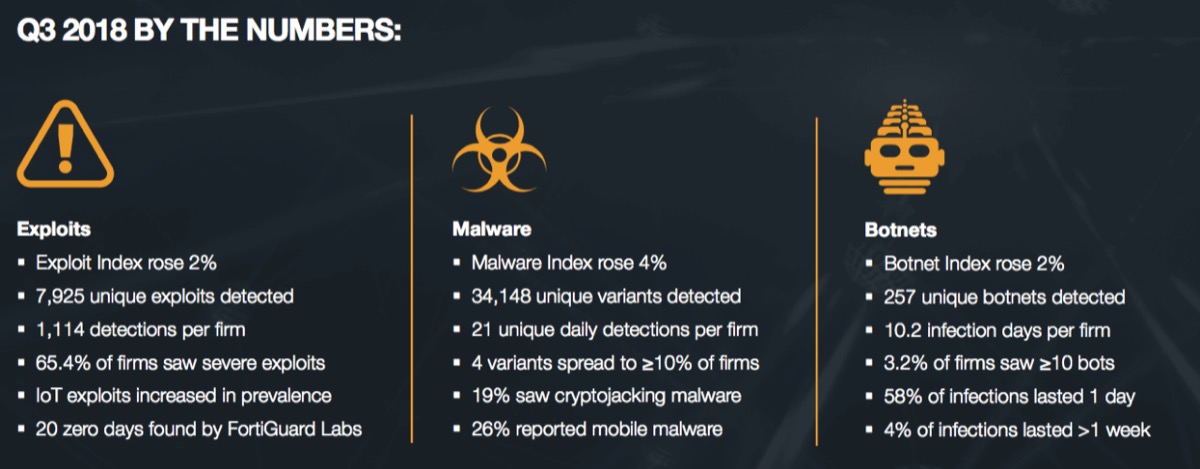

I cybercriminali non solo stanno espandendo il proprio arsenale di attacco – si legge nella nota – ma stanno anche sviluppando nuove strategie per violare le difese. Le varianti di malware unico sono cresciute del 43%, mentre il numero di famiglie di malware è cresciuto di quasi il 32%. Anche il numero di rilevamenti unici giornalieri di malware per impresa è aumentato del 62%.

In linea con questi trend, gli exploit unici sono aumentati di circa il 10% e il numero di rilevazioni di exploit per impresa è aumentato del 37%. I criminali informatici continuano a evolvere le minacce creando varianti e famiglie di malware unici, dimostrando l’importanza continua della threat intelligence e degli strumenti di valutazione.

I dispositivi mobile rimangono un bersaglio. Oltre un quarto delle organizzazioni ha subito un attacco malware mobile, la maggior parte su sistema operativo Android. Infatti, delle minacce che le organizzazioni hanno riscontrato da ogni vettore di attacco, il 14% degli alert di malware totali riguardava Android. A titolo di confronto, solo il lo 0,000311% delle minacce è stato indirizzato a Apple iOS.

Le minacce mobile sono una minaccia incombente che deve essere affrontata, specialmente con l’avvicinarsi della stagione dello shopping mobile per le festività. Queste minacce possono diventare una porta di accesso per sfruttare le reti aziendali. I criminali sanno che il mobile è un obiettivo accessibile per infiltrarsi in una rete e lo sfruttano di conseguenza.

Il cryptojacking è una porta di accesso per altri attacchi: il numero di piattaforme interessate dal cryptojacking è aumentato del 38% e il numero di signature uniche è quasi raddoppiato nell’ultimo anno. Queste includono nuove piattaforme sofisticate per i cybercriminali esperti e piattaforme “as-a-service” per criminali inesperti. Anche le botnet IoT sfruttano in modo crescente gli exploit cryptojacking per la loro strategia di attacco.

Sebbene sia spesso considerata una minaccia fastidiosa che semplicemente sfrutta cicli inutilizzati della CPU, i responsabili di sicurezza si stanno rendendo conto di come il criptojacking possa diventare una porta di accesso per ulteriori attacchi. Sottovalutare le ripercussioni del cryptojacking pone un’organizzazione a un rischio elevato.

I dati mostrano inoltre che il traffico di rete malevolo rappresenta una percentuale più elevata del traffico generale nei fine settimana e nei giorni festivi, quando il traffico aziendale rallenta in modo significativo, poiché molti dipendenti non sono al lavoro in questo periodo. Per molte organizzazioni questo potrebbe essere un momento opportuno per ripulire il malware poiché se il “pagliaio” del traffico si riduce, la possibilità di trovare “aghi” dannosi è molto più elevata. Con i criminali informatici che utilizzano tecniche sempre più automatizzate e sofisticate, qualsiasi possibilità di aumentare la visibilità può rappresentare un vantaggio.

Attenzione poi alle botnet: l’indice delle botnet IoT è aumentato solo del 2%, sebbene il numero di giorni di infezione per impresa sia aumentato del 34% da 7,6 giorni a 10,2 giorni. Ciò potrebbe indicare che le botnet diventano sempre più sofisticate, difficili da rilevare o più difficili da rimuovere. Potrebbe anche denotare l’inadeguatezza delle pratiche di cyber-igiene in generale da parte di alcune organizzazioni.

L’importanza di un’igiene di sicurezza coerente rimane vitale per affrontare completamente la portata totale di questi attacchi. A volte le botnet diventano dormienti, per poi riattivarsi una volta riprese le normali attività aziendali, se la causa all’origine o il “paziente zero” non vengono determinati.

Il traffico crittografato ha infine raggiunto un nuovo picco, rappresentando il 72% di tutto il traffico di rete, rispetto al 55% di appena un anno fa. Se la crittografia può certamente aiutare a proteggere i dati in movimento tra ambienti core, cloud ed endpoint, rappresenta anche una sfida per le soluzioni di sicurezza tradizionali. I limiti critici delle prestazioni di firewall e IPS di alcune soluzioni legacy di sicurezza continuano a limitare la capacità delle organizzazioni di ispezionare i dati crittografati alla velocità di business.

Di conseguenza, una percentuale crescente di questo traffico non viene analizzato per attività dannose, rendendolo un meccanismo ideale per i criminali per diffondere malware o esfiltrare dati.

La soluzione

I dati sulle minacce nel report di questo trimestre confermano ancora una volta molte delle previsioni sulle minacce presentate dal team di ricerca globale FortiGuard Labs. Per stare al passo con gli sforzi continui dei criminali informatici, le organizzazioni devono trasformare le proprie strategie di sicurezza come parte dei loro sforzi di digital transformation. I dispositivi di sicurezza di legacy e isolati e una scarsa igiene della sicurezza continuano a rappresentare una formula per aumentare il rischio nel panorama delle minacce odierne, poiché non forniscono visibilità o controllo adeguati.

Invece, un security fabric che copre tutto l’ambiente di rete esteso e integrato tra ogni elemento di sicurezza è vitale per affrontare il panorama odierno delle minacce in continua crescita e per proteggere la superficie di attacco in espansione. Questo approccio consente di condividere una threat intelligence utilizzabile in modo rapido e scalabile, riduce le finestre di rilevamento necessarie e fornisce una risoluzione automatizzata necessaria per gli exploit multi-vettore di oggi.