Arriva 1.1.1.1, l’app per proteggere la privacy della nostra navigazione. Un altro tassello che permette di rendere meno “curiosoni” i fornitori di servizi di connettività, ma che ha molti asterischi e note a pie’ di pagina.

A distanza di alcuni mesi dal lancio del suo servizio di DNS crittato pensato per potenziare la privacy degli utenti, Cloudflare ha presentato le app gratuite 1.1.1.1 per iOS e per Android. Si installano a partire da questi link (iOS e Android) e permettono di rendere impossibile da decifrare per i fornitori di accesso e qualsiasi terza parte le richieste di connettività alle pagine web che il telefono invia ai server DNS, cioè a quei sistemi che permettono di associare il nome di una pagina web all’indirizzo IP sottostante, e quindi raggiungerla.

Anziché utilizzare il servizio DNS di terze parti, Cloudflare offre una soluzione diversa. Il traffico verso i DNS classici è quello ad esempio del fornitore di servizio tramite il quale siamo collegati a internet oppure di un altro come OpenDNS o quello di Google, che registrano la direzione del nostro traffico per migliorare le proprie performance pubblicitarie, oppure per proteggersi da DNS “avvelenati” che possono reindirizzare il nostro traffico verso siti malevoli anche se all’apparenza corretti: un tipo di attacco che si chiama “attacco del middle man”.

Cloudflare (azienda che si occupa di internet content delivery) promette di essere “brava” e di garantire privacy e sicurezza senza niente in cambio se non un migliore funzionamento di internet, che poi è quello che fa di lavoro l’azienda. Il problema con gli apparecchi mobili, Android o iOS, è che a differenza di macOS o Windows non è possibile impostare un DNS “statico” usabile per tutte le connessioni. Invece, il DNS viene cambiato a mano ma alla successiva connessione con un differente provider viene cambiato automaticamente da quello presentato dal provider stesso. Da qui il bisogno di fare in un altro modo, e la principale debolezza del servizio offerto da Cloudflare.

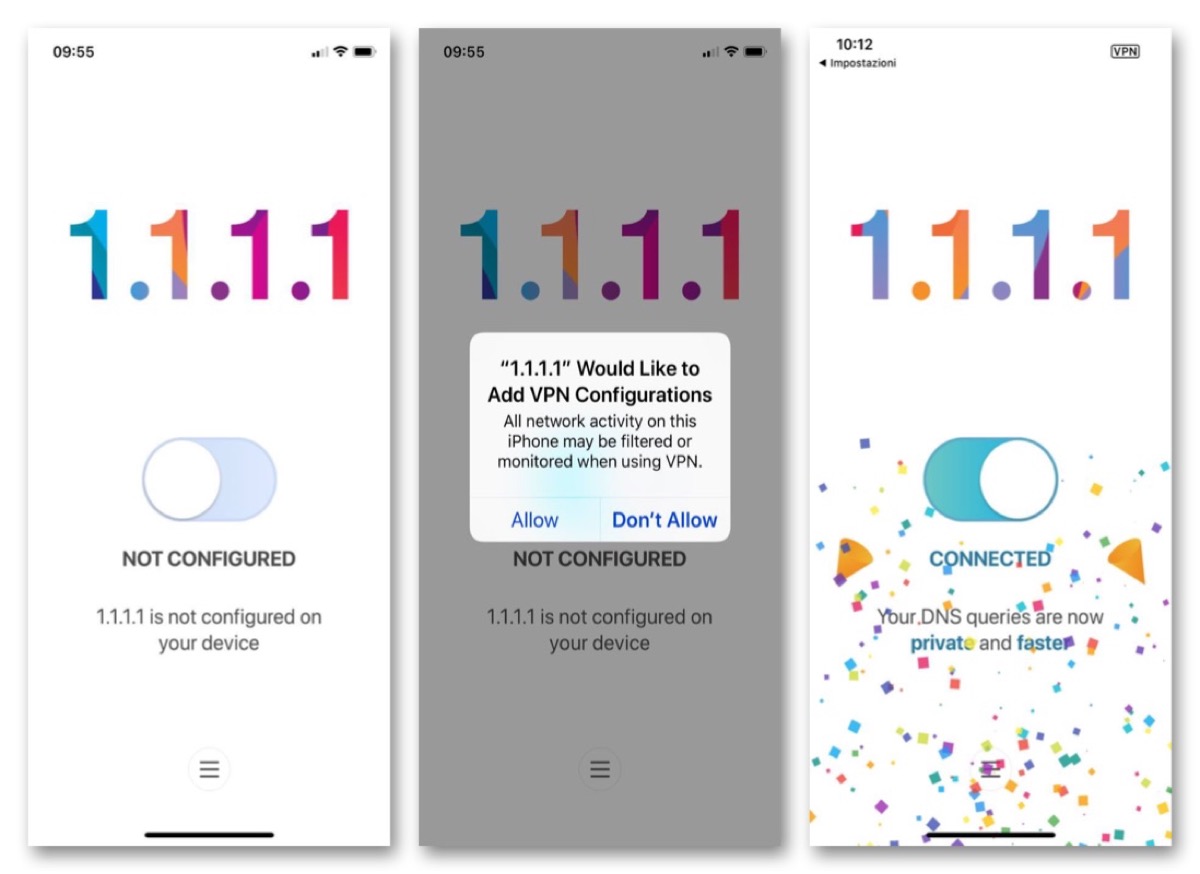

Infatti, l’unico modo per rendere la navigazione tramite il loro DNS possibile in maniera permanente è quella trasformare il DNS in un profilo VPN e attivarlo-disattivarlo a seconda del bisogno. O anche tenerlo sempre attivato. Su iOS almeno questo è l’unico modo per poter girare attorno alla limitazione imposta dal sistema di Apple. Però esclude la possibilità di utilizzare i veri servizi di VPN (si possono mantenere più configurazioni ma utilizzarne solo uno per volta) con il risultato che si deve scegliere se avere un DNS protetto o una navigazione blindata.

In realtà le due scelte possono convivere, anche se rimane un problema. Le due scelte possono convivere perché ad esempio si può tranquillamente utilizzare l’app di Cloudflare per proteggersi dai curiosoni e navigare più veloci (questo è un altro degli effetti del DNS di Cloudflare). Ma dall’altro canto, se utilizzate una VPN, rimane sempre la debolezza del fatto che le connessioni per stabilire il ponte di avvio della VPN avvengono tramite il DNS del fornitore di servizio della vostra connettività, che tra le altre cose in questo modo si rende conto che state per utilizzare una VPN.

In futuro speriamo che sia possibile implementare diversamente questo tipo di funzione. Non è impossibile che accada perché Apple sta dimostrando di avere sempre più a cuore la privacy dei suoi utenti e fornisce strumenti per poter avere un miglior rapporto con la rete, più protetto di default. Ad esempio, Safari adesso ha una architettura modulare che permette di installare plugin per la sicurezza (tramite app store) e di utilizzare una nuova tecnica anti-tracking che limita moltissimo il comportamento ritenuto abusivo non solo da parte di Apple di molti sistemi di eccessivo ricorso al tracciamento degli utenti per la pubblicità e soprattutto per la monetizzazione dei profili degli utenti.