IBM ha pubblicato i risultati del suo “X-Force 2012 Mid-Year Trend and Risk Report”, evidenziando un netto aumento degli exploit legati ai browser, rinnovati timori per la sicurezza delle password di accesso ai social media e rischi persistenti nei dispositivi mobili e nei programmi aziendali BYOD (“Bring Your Own Device”, le politiche che consentono ai dipendenti di collegare i laptop o gli smartphone personali alla rete aziendale). Tra le tendenze osservate:

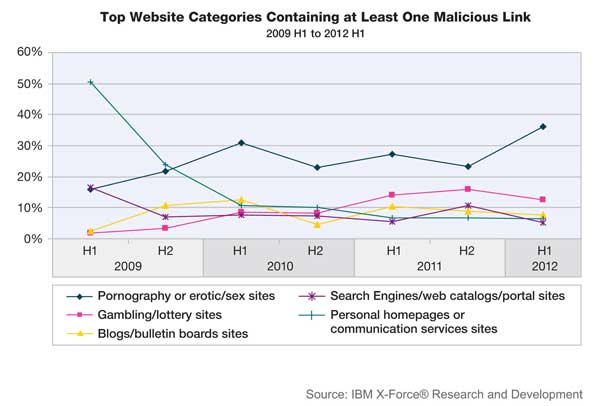

- Un trend che persiste tra gli hacker è prendere di mira gli individui indirizzandoli verso un URL o un sito fidato, in cui è stato iniettato un codice maligno. Attraverso le vulnerabilità del browser, gli hacker sono in grado di installare malware sul sistema “bersaglio”. I siti web di molte organizzazioni affermate e affidabili sono ancora suscettibili a tali tipi di minacce.

- La crescita dell’iniezione di codici SQL, una tecnica utilizzata dagli hacker per accedere a un database tramite un sito web, tiene il passo con l’incremento dell’utilizzo di comandi di cross-site scripting e directory traversali.

La base di utenti di OS X che continua a crescere a livello mondiale sta diventando sempre più un bersaglio di Advanced Persistent Threat (APT) ed exploit, che possono oggi competere con quelle di solito osservate sulle piattaforme Windows. “Abbiamo rilevato un aumento nel numero di attacchi ricercati e mirati, specificamente sui Mac e sulle password dei siti web di social networking”, spiega Clinton McFadden, senior operations manager per la ricerca e sviluppo IBM X-Force.

Per quanto concerne il malware mobile, anche se vi sono segnalazioni di emergenti malware per il mobile computing, la maggior parte degli utenti di smartphone è ancora per lo più a rischio di scam via SMS. Questi scam funzionano inviando messaggi a numeri di telefono a tariffa maggiorata, in svariati paesi, automaticamente dalle applicazioni installate. Esistono diversi approcci di scam:

- Un’applicazione che sembra legittima in uno store ma ha unicamente finalità maligna

- Un’applicazione che è un clone di un’applicazione reale, con nome diverso e parte di codice maligno

- Un’applicazione reale “avvolta” da codice maligno e in genere presentata in store alternativi.

Novità anche per la tecnologia di sandboxing, una tecnica che consente di isolare un’applicazione dal resto del sistema in modo tale che, quando un’applicazione viene compromessa, il codice dell’attacker eseguito all’interno dell’applicazione si limiti a essa. Tale tecnologia si sta rivelando un investimento di successo dal punto di vista della sicurezza. Il rapporto X-Force segnala ad esempio un calo rilevante delle vulnerabilità di Adobe PDF divulgate nel primo semestre 2012; questo sviluppo coincide con l’adozione di Adobe Reader X, la prima versione di Acrobat Reader rilasciata con tecnologia di sandboxing.

[A cura di Mauro Notarianni]