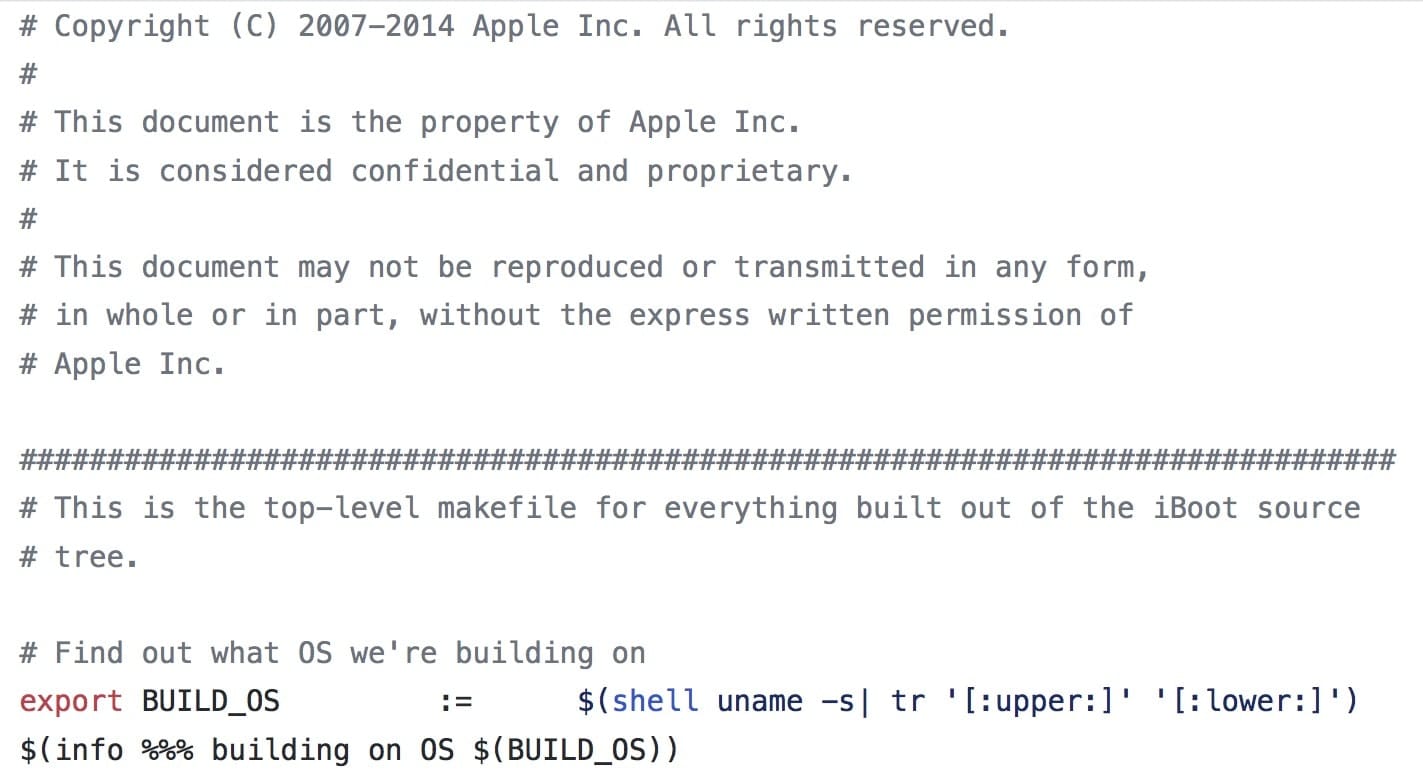

Il sito Motherboard torna sulla questione del codice sorgente di iBoot trapelato sul web. Apple ha già risposto che quanto accaduto non rappresenta un problema di sicurezza per i prodotti attuali ma c’è chi ritiene che l’analisi del codice sorgente potrebbe permettere di individuare vulnerabilità in iOS.

Com’è stato possibile far trapelare il codice? Motherboard ha ottenuto informazioni da sue fonti secondo le quali il codice è stato diffuso da un dipendente di basso livello Apple nel 2016. Il sito si è messo in contatto con il dipendente in questione ma non ha voluto rispondere o commentare spiegando tramite suoi amici di non volere parlare perché ha firmato un accordo di non divulgazione con Apple.

La persona che ha diffuso il codice che avrebbe dovuto rimanere segreto non aveva rancori nei confronti di Apple; suoi amici (persone legate al mondo del jailbreak) avrebbero incoraggiato l’utente a far trapelare il codice interno di Apple per eseguire ricerche legate alla sicurezza. L’uomo ha diffuso il codice sorgente dell’iBoot , un diverso codice che ancora non è ampiamente diffuso, ma anche altri tool usati internamente da Apple, condividendo il tutto con cinque persone. Il codice sorgente sarebbe dovuto rimanere nella cerchia di amici ma a un certo punto il codice è stato diffuso ad altre persone e il gruppo originario perso il controllo sulla diffusione. Qualcuno, a un certo punto ha pubblicato il sorgente su GitHub, è codice di avvio di iOS 9 è finito su Reddit e ovviamente l’attenzione sul caso è rapidamente cresciuta ed era ormai impossibile fermare tutto. Mercoledì un portavoce di Apple ha dichiarato che l’azienda era a conoscenza del furto del codice ancora prima che apparisse su GitHub; Apple ritiene che il codice sorgente non compromette la sicurezza e sottolineato che questa non è legata alla segretezza di questo codice sorgente.