Un ricercatore specializzato in sicurezza (ex dipendente NSA) ha individuato una falla nell’utility Accesso Portachiavi di macOS, incluso l’appena rilasciato macOS 10.13 High Sierra, spiegando su Twitter che l’utility in questione non è sicura come dovrebbe essere.

Accesso Portachiavi è un’applicazione integrata di serie in macOS che archivia le password e le informazioni di account degli utenti riducendo il numero di password che questo deve ricordare e gestire.

Quando si accedi a un sito web, un account e-mail, un server di rete o ad altri elementi protetti da password, viene molte volte data la possibilità di ricordare la password o di salvarla in un “portachiavi”. Se scegliamo di salvarla, viene archiviata nel proprio portachiavi. In questo modo non c’è bisogno di ricordarla o inserirla ogni volta. In Accesso Portachiavi è possibile memorizzare le password dei siti web, le password delle reti WiFi alle quale accediamo automaticamente ma anche dati concernenti le carte di credito e simili.

L’utility memorizza in altre parole informazioni sensibili che dovrebbero rimanere archiviate in modo sicuro (cifrato) fino a quando l’utente non desidera sfruttarle.

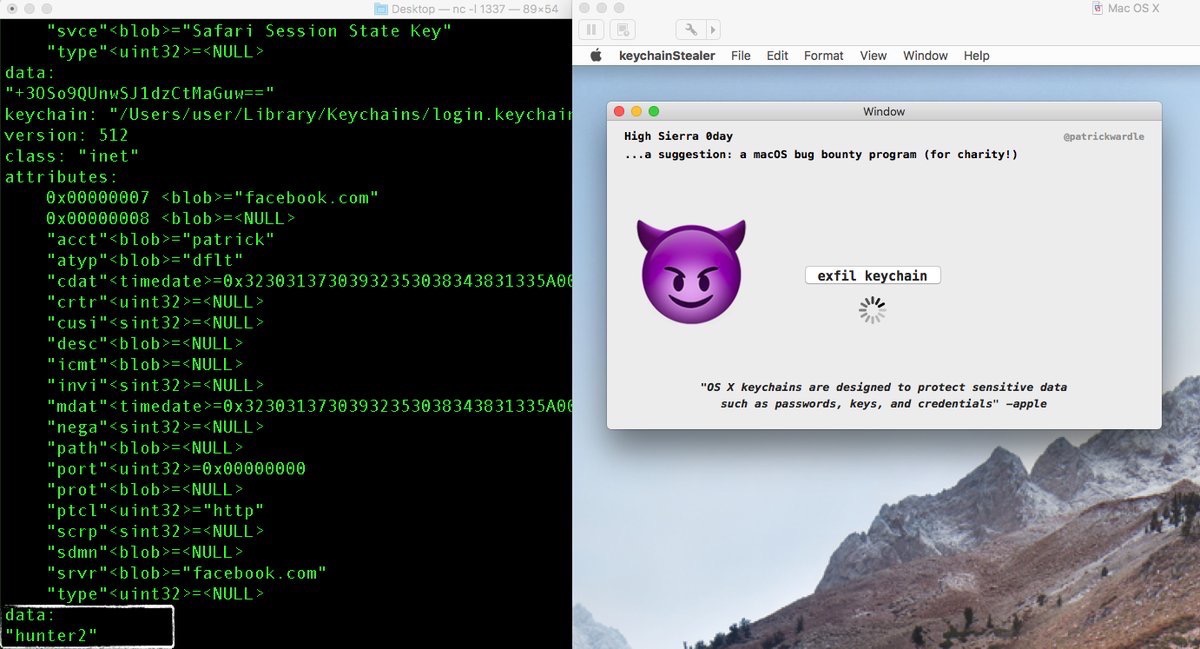

A rendere particolarmente preoccupante la falla individuata è la possibilità di usarla senza ottenere i permessi dell’utente “root” (l’utente che dispone di privilegi di scrittura e lettura in più aree del sistema, compresi file contenuti in altri account utente macOS). “keychainStealer”, l’app creata dal ricercatore come demo, può essere avviata direttamente e fare il suo lavoro restando nei confini di azione del Sandboxing (il meccanismo che isola le app dai principali componenti di sistema del Mac, dai dati e dalle altre applicazioni).

In teoria nessuna applicazione dovrebbe poter accedere al Portachiavi e anche se chiede l’accesso non dovrebbe riuscire ad accedere a dati di nessun tipo senza che l’amministratore indichi la password e i dati dovrebbero essere cifrati. È un difetto insomma molto grave e siamo sicuro che Apple correrà ai ripari molto rapidamente.

L’autore della scoperta non ha reso pubblico il codice che consente a terzi di sfruttare la vulnerabilità, lasciando il tempo ad Apple di lavorare e rilasciare gli aggiornamenti.

Sulla questione Apple ha ufficialmente dichiarato: “macOS è stato progettato per essere sicuro di default, e Gatekeeper sconsiglia gli utenti di installare applicazioni non firmate, come quella mostrata in questo proof of concept, e impedisce loro di avviare l’app senza esplicita approvazione. Incoraggiamo gli utenti a scaricare software solo da fonti di fiducia come il Mac App Store e prestare la dovuta attenzione ai dialog di sicurezza che macOS mostra”.