La scoperta del ransomware KeRanger, che si nasconde nell versione 2,90 di Transmission, un popolare e molto apprezzato software per Torrent, ha messo in movimento tutti gli attori principali della vicenda, dallo sviluppatore dell’applicazione, fino ad Apple. Gli ultimi sviluppi della vicenda, che suscita grande preoccupazione perchè il ransomware è in grado di colpire molto seriamente il mondo Apple, arrivano sia da Palo Alto Networks, che ha scoperto il malware, sia da Transmission.

In primo luogo Transmission, dopo avere eliminato da suoi server la versione infetta dell’installer e averne collocata una “pulita”, nel giro di poche ore ha aggiornato nuovamente l’applicazione. Ora la versione 2,92 all’atto dell’installazione cerca la presenza del ransomware e si accerta che sia stato correttamente rimosso. Non sembra che siamo di fronte, comunque, ad una applicazione che è in grado di rimuovere indipendentemente da una azione dell’utente, il malware.

Palo Alto Inc. da parte sua ha pubblicato numerose informazioni tecniche sul malware. Alcune, pur tralasciando quelle più specifiche, che riguardano la modalità con il KeRanger funziona (in linea generale comunque vengono criptati da remoto tutti i principali file che si trovano nel Mac, immagini, mail, documenti di test e fogli di calcolo per un totale di 300 differenti estensioni), alcune sono di largo interesse.

In particolare si apprende che l’installer sarebbe stato infettato dopo le 11:00 di mattina, ora del Pacifico (le otto di sera in Italia) dello scorso venerdì 4 marzo. L’installer infetto è stato rimosso alle 19 del 5 marzo, ora del Pacifico (le 4 di mattina di oggi, domenica 6 marzo in Italia). Chi ha scaricato prima o dopo l’applicazione, non dovrebbe avere problemi.

Chi ha installato, invece, il software in questo arco di tempo deve seguire queste procedure

- Usando il terminale o il finder, cercare /Applications/Transmission.app/Contents/Resources/ General.rtf o /Volumes/Transmission/Transmission.app/Contents/Resources/ General.rtf. Se uno di quest file è esistente, avete installato Tramission in versione infetta.

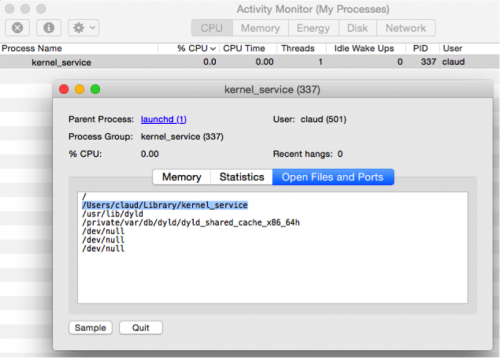

- Usando “Montoraggio attività” controllate se esiste un processo denominato “kernel_service” . Se esiste controllare il processo (cmd+I)e scegliere porte e file aperti e verificare se c’è un file denominato “/Users/<username>/Library/kernel_service”. Questo è il processo principale di KeRanger. Forzate la sua uscita.

- Dopo questi passaggi, si raccomanda di verificare se esistono in ~/Library file con questi nomi: “.kernel_pid”, “.kernel_time”, “.kernel_complete” or “kernel_service”. Se esistono, cancellateli

Come accennato nel nostro precedente articolo, Apple ha revocato il certificato di installazione quindi una ersione infetta di Transmission non passa il controllo di GateKeeper. Parallelamente Apple ha già aggiornato in queste ore, silenziosamente e direttamente su tutti i Mac connessi ad Internet, Xprotect, il software “antivirus” di serie. In questo modo non dovrebbe essere installata nessun’altra applicazione colpita da KeRanger.

In questo momento non è chiaro come sia stato colpito l’installer. Palo Alto Neworks afferma che trattandosi di un progetto open source, i pirati potrebbero avere ricompilato l’applicazione e poi avere depositato la versione con il malware dentro ai server di Transmission, ma questa è solo una ipotesi.

Uno degli aspetti più preoccupanti che emergono dalla relazione di Palo Alto Networks è che il malware sembra essere in corso di sviluppo. Pare che i pirati abbiano già terminato una versione capace di infettare anche i backup di Time Machine, in questo modo non sarebbe più possibile recuperare i dati usando il back up. Questa funzione non è però ancora attiva. Una seconda funzione maligna, riguarda l’apertura di una backdoor le cui funzioni non vengono specificate.