Lo storico marchio MSI di hardware e computer PC Windows si trova a dover affrontare uno dei peggiori incubi di sicurezza informatica che coinvolge il firmware di diversi prodotti del marchio. Tra le minacce cyber più complesse da individuare ci sono gli attacchi al firmware, il codice eseguito da qualsiasi computer all’accensione della macchina, prima del processo di avvio del sistema operativo.

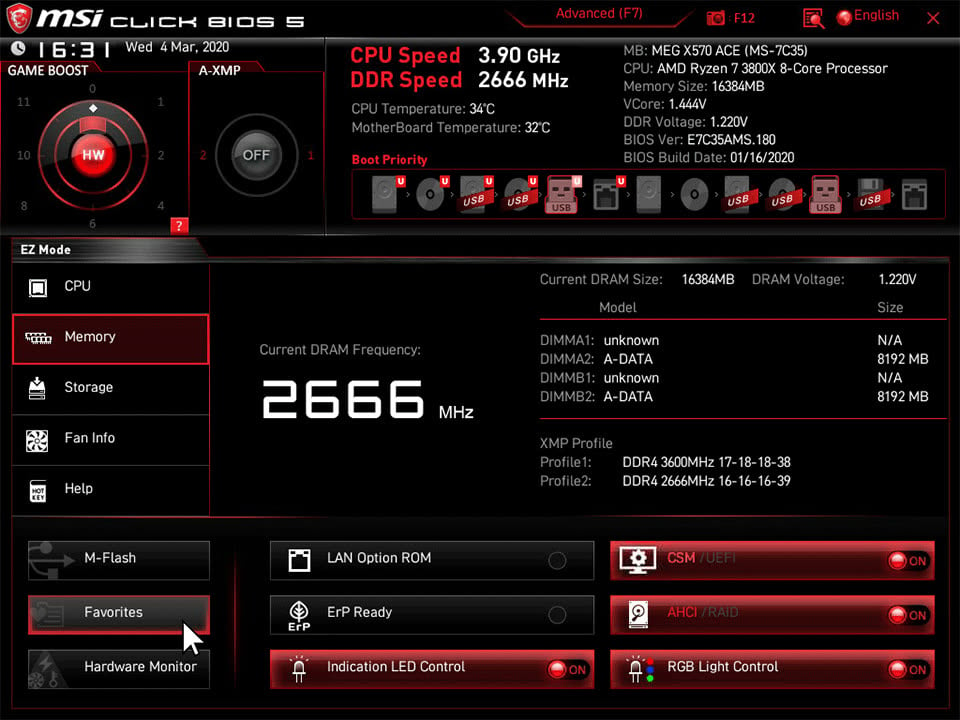

I moderni Mac e PC da tempo dispongono di UEFI, sigla di Unified Extensible Firmware Interface, un moderno firmware inserito in un chip sulla scheda logica, con sistemi e tecnologie che – in teoria – dovrebbero renderlo immune alle manipolazioni.

Ma nel caso in cui il firmware venga modificato per scopi malevoli è molto difficile da rimuovere e l’utente potrebbe anche non accorgersene. Non serve nemmeno a nulla inizializzare disco rigido/SSD interno. Non è ovviamente facile infettare il firmware da remoto, ma sono stati più volte individuati esempi di attacchi mirati contro individui di alto profilo oppure organizzazioni, puntando proprio all’UEFI.

Lo scorso mese la società Micro-Star International (il nome completo di MSI) è stata presa di mira da cybercriminali e ora questi sono a quanto pare in grado di sfruttare chiavi private di firma del codice per il firmware MSI per 57 prodotti. Queste chiavi sono impiegate da MSI per verificare aggiornamenti firmware, e potrebbero d’ora in poi essere sfruttate per distribbuire malware mascherati da programmi firmati MSI, considerati dunque affidabili e sicuri.

MSI è un nome storico dell’industria e propone numerosi prodotti tra computer portatili, desktop e tutto in uno, schede madri e video, chassis e periferiche. Il sito ArsTechnica spiega che non è possibile revocare le chiavi: bisognerebbe obbligare gli utenti ad aggiornare i firmware di tutti i dispositivi in circolazione. Impossibile anche perché l’utente spesso non conosce neanche l’esistenza dell’UEFI.

Cybercriminali potrebbero proporre software presentati come “firmati” da MSI e gli antivirus non essere in grado di identificare questi come software malevoli perché il malware è firmato digitalmente, etichettato come appartenente a MSI, riconosciuto come un legittimo aggiornamento del firmware.

Un secondo problema si è verificato con una seconda coppia di chiavi verificate sottratte a MSI, le chiavi di firma private per Intel Boot Guard, usate per verificare che il codice del computer venga eseguito correttamente al primo avvio del PC. Chiavi di questo tipo sono usate in vari ambiti tecnologici.

I cybercrimnali potrebbero sfruttare queste chiavi per proporre falsi aggiornamenti del BIOS e del firmware, integrando in questi codice dannoso o backdoor, con tutto ciò che ne consegue, rubando dati o cifrando il sistema per chiedere riscatti.

D’ora in poi gli utenti di prodotti MSI dovranno fare particolare attenzione durante gli aggiornamenti, verificando l’autenticità delle fonti, scaricando eventuali update solo dal sito Web ufficiale MSI o tramite l’applicazione MSI Live Update.

Per tutte le notizie sulla sicurezza informatica vi rimandiamo a questa sezione di macitynet.