Una società che vende strumenti di cracking delle password afferma che una vulnerabilità di sicurezza dei Mac con chip di sicurezza Apple T2 appena scoperta consente di decifrare le password memorizzate su queste macchine, bypassando tutti i blocchi di sicurezza. Ecco quali sono i Mac a rischio e come risolvere.

Il metodo utilizzato è molto più lento rispetto ai tradizionali strumenti di cracking delle password, ma sebbene il tempo totale massimo necessario possa arrivare a migliaia di anni, in alcuni casi potrebbero volerci anche “solo” 10 ore quando il proprietario del Mac ha utilizzato una password più semplice e tipica.

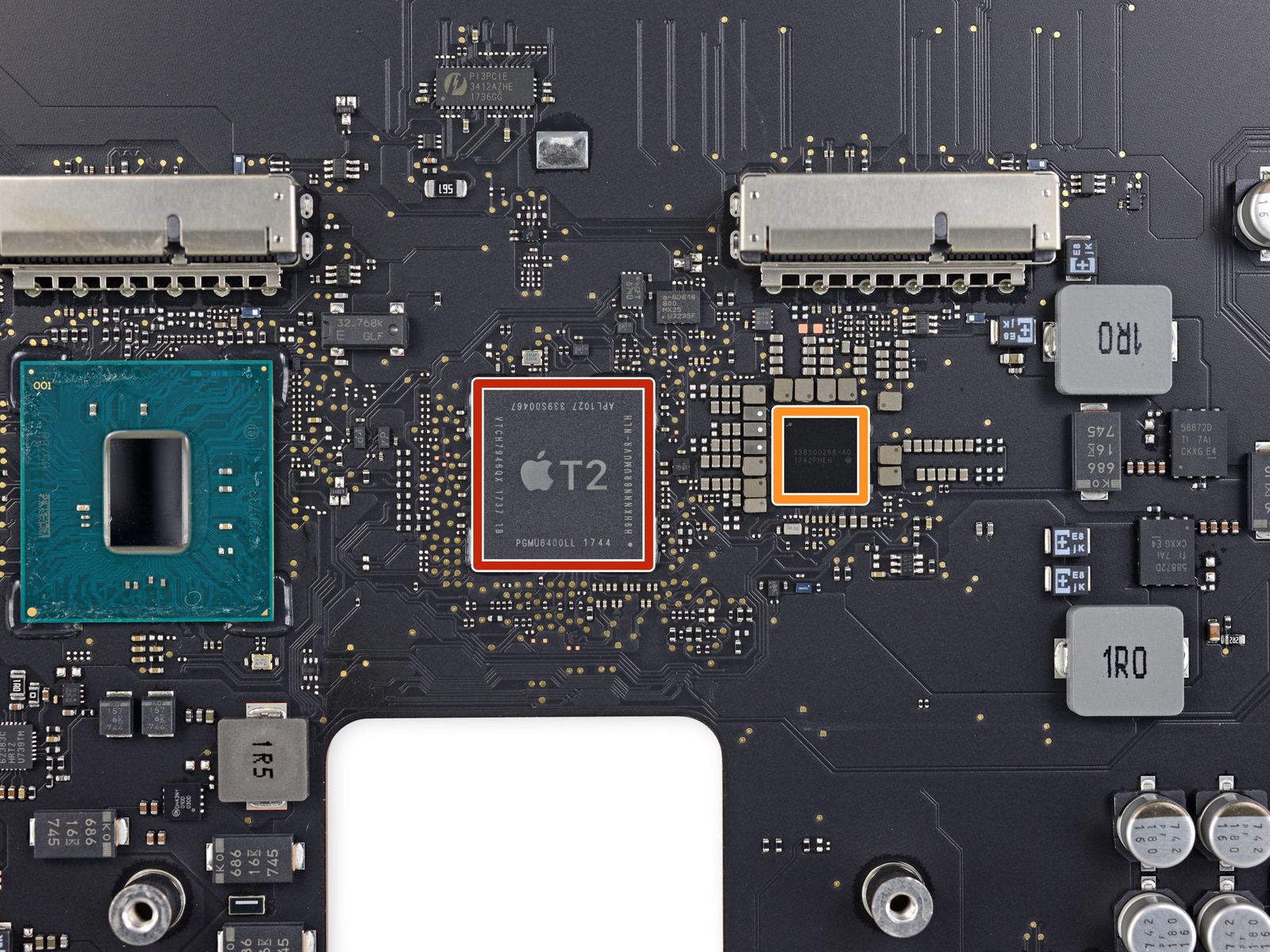

Apple ha introdotto il chip di sicurezza T2 nel 2018 ed è stato utilizzato per fornire una funzione di avvio sicuro ai Mac Intel da quell’anno in poi. La chiave per la sicurezza T2 è che il chip contiene sia un controller SSD che un motore crittografico, che gli consente di decrittografare e crittografare istantaneamente i dati al volo. Questo è simile a FileVault, ma ancora più sicuro in quanto solo il chip T2 può eseguire la decrittografia e le funzionalità di sicurezza sul chip impediscono a un utente malintenzionato di modificare macOS per ottenere l’accesso.

Passware era già in grado di decifrare le password e decrittografare le unità protette da FileVault sui Vecchi Mac senza il chip T2. Questo utilizza l’accelerazione GPU per ottenere attacchi di forza bruta di decine di migliaia di password al secondo, rendendo un compito banale entrare in questi Mac.

Fino a poco tempo fa, tuttavia, non era possibile portare attacchi brute force su Mac con un chip T2. Questo perché la password del Mac non è memorizzata sull’SSD e il chip limita il numero di tentativi di password che possono essere effettuati. Tuttavia, 9to5Mac ha appreso che Passware offre ora un modulo aggiuntivo in grado di superare i blocchi di sicurezza sui Mac con il chip T2, apparentemente bypassando le funzionalità progettate per prevenire l’invio di più password.

Dopo aver superato questa protezione, Passware fornisce un dizionario delle 550.000 password più comunemente utilizzate (create da varie violazioni dei dati), insieme a un più grande database di 10 miliardi di password.

In teoria, questo processo potrebbe ancora richiedere migliaia di anni prima di trovare la password corretta, ma la maggior parte delle persone usa password relativamente brevi che sono vulnerabili ad attacchi simili. La lunghezza media della password è di soli sei caratteri, e queste possono essere decifrate in circa 10 ore.

Passware afferma che il modulo aggiuntivo è disponibile solo per i clienti governativi, nonché per le aziende private che possono fornire una giustificazione valida per il suo impiego

Lo strumento di Passware richiede l’accesso fisico al Mac, quindi non è una grande preoccupazione per la maggior parte degli utenti. In ogni caso, se non possedete un Mac Intel senza un chip T2, non è cambiato nulla, così come non sono interessati dalla novità i Mac con chip M1. Le macchine interessate sono le seguenti:

- iMac (Retina 5K, 27 pollici, 2020)

- iMac Pro

- Mac Pro (2019)

- Mac Pro (Rack, 2019)

- Mac mini (2018)

- MacBook Air (Retina, 13 pollici, 2020)

- MacBook Air (Retina, 13 pollici, 2019)

- MacBook Air (Retina, 13 pollici, 2018)

- MacBook Pro (13 pollici, 2020, due porte Thunderbolt 3)

- MacBook Pro (13 pollici, 2020, quattro porte Thunderbolt 3)

- MacBook Pro (16 pollici, 2019)

- MacBook Pro (13 pollici, 2019, due porte Thunderbolt 3)

- MacBook Pro (15 pollici, 2019)MacBook Pro (13 pollici, 2019, quattro porte Thunderbolt 3)

- MacBook Pro (15 pollici, 2018)

- MacBook Pro (13 pollici, 2018, quattro porte Thunderbolt 3)

Il consiglio principale valido per tutti è comunque sempre lo stesso: usare password più lunghe, non usare parole trovate in un dizionario e includere caratteri speciali come “!@$%^&*()-+=[]{}”. Ancora, il consiglio è quello di scaricare sempre e solo app da fonti attendibili.

Per saperne di più sul chip di sicurezza Apple T2 rimandiamo a questa pagina. Tutti gli articoli di macitynet dedicati alla sicurezza sono disponibili da questa pagina.