Ricercatori specializzati in sicurezza di Check Point Research hanno individuato una campagna portata avanti da alcuni cybercriminali che inviano messaggi presentati come provenienti da organismi governativi iraniani, infettando i dispositivi di migliaia di cittadini della Repubblica Islamica dello Stato Medio Orientale.

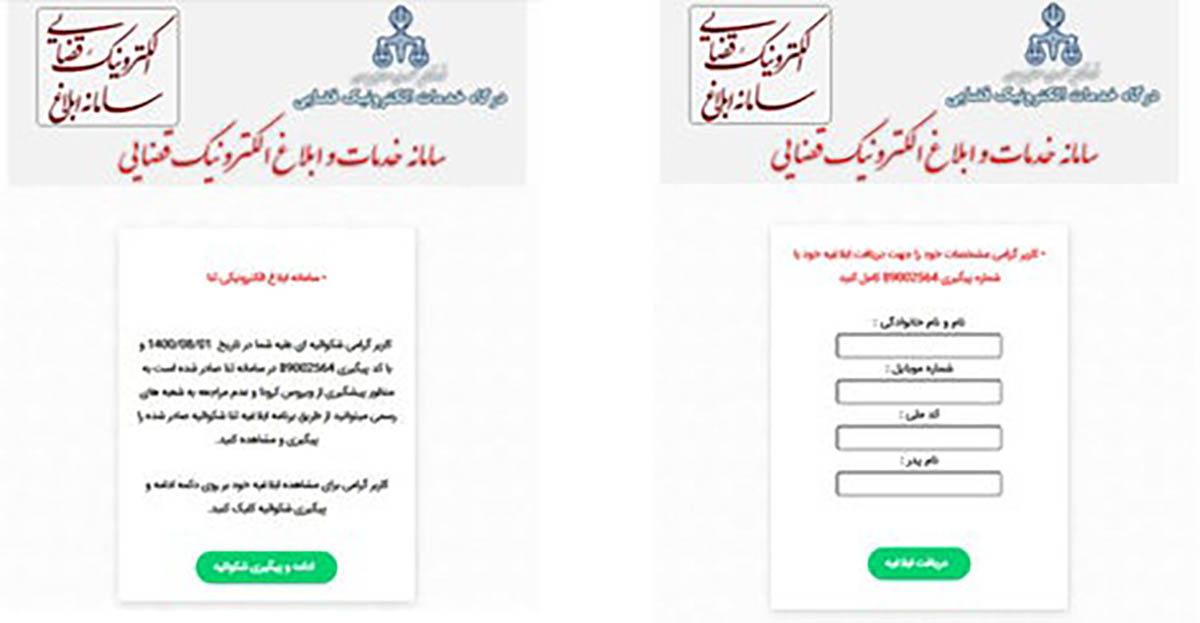

L’SMS invita gli utenti a scaricare un’app Android presentata come legata a servizi quali l’Iranian Electronic Judicial Services (servizi giudiziari). Nel messaggio si fa riferimento a una generica denuncia contro la vittima, indicando la necessità di scaricare l’app per avere i dettagli.

Una volta scaricata, l’app permette ai cybercriminali di accedere ai messaggi personali dell’utente. Alle vittime è richiesto l’inserimento di un numero di carta di credito per la presunta copertura di un “canone di servizio”, offrendo in questo modo agli attacker tutti i dettagli di cui hanno bisogno per prelevare denaro dalla carta. Avendo accesso ai messaggi dell’utente, è anche possibile bypassare i meccanismi di autenticazione a due fattori (il meccanismo che consente normalmente di proteggersi da usi fraudolenti richiedendo all’utente l’inserimento di un codice di sicurezza inviato di volta in volta via SMS).

Check Point Research riferisce che l’attacco è tuttora in corso e che sono stati già “infettati” “decine di migliaia di telefoni“. Vari cittadini iraniani stanno mettendo in guardia altri utenti sui social e della vicenda parlano anche vari giornali locali.

Il meccanismo prevede non solo prelievi non autorizzati ma anche un bot che diffonde la truffa inviando messaggi ai vari contatti nella rubrica dell’utente. I ricercatori stimano che i dispositivi Android “infetti” siano decine di migliaia, un meccanismo che avrebbe permesso ai cybercriminali di rubare miliardi di riyal iraniani. Oltre alla diffusione degli SMS malevoli, i cybercriminali hanno predisposto canali Telegram sui quali vendono a meno di 50$ strumenti per consentire a terzi di sfruttare la stessa truffa.

Shmuel Cohen, ricercatore di Check Point, riferisce che nell’ambito di una delle campagne per la diffusione del malware monitorate dall’azienda, oltre 1000 persone hanno scaricato l’app malevola in meno di 10 giorni. Anche non inserendo i dati di una carta di credito, scaricando l’app si diventa parte della botnet (rete di dispositivi da sfruttare per portare a termine gli attacchi).

I cybercriminali a quanto pare avrebbero sfruttato una tecnica nota come “smishing” (combinazione di SMS + phishing), meccanismo di phishing diffuso attraverso messaggi di testo (SMS) e non tramite e-mail. Questo tipo di truffe prevedono l’invio di messaggi di testo, che di solito riguardano un problema inventato (ad esempio un inconveniente con una consegna, una bolletta non pagata o un conto bloccato) che il destinatario deve risolvere cliccando su un link. Cliccando sul link si viene dirottati su qualche pagina web che si spaccia per un sito legittimo ma il cui scopo effettivo è quello di ottenere informazioni importanti o invogliare l’utente a scaricare un’app malevola.

Come è facile immaginare, la maggior parte degli utenti è ormai abituata al phishing via posta elettronica e in generale gli utenti sanno come riconoscerlo ed evitarlo. I tradizionali SMS sono un canale atipico per le truffe: le persone sono meno attente e meno propense a pensare che un breve messaggio possa essere una trappola. In Italia circolano da diversi giorni finti messaggi di corrieri o fattorini che invitano a fare click su alcuni link malevoli per presunti problemi nella consegna di pacchi di Poste o Amazon. Prestate sempre la massima attenzione!

Per tutte le notizie sulla sicurezza informatica vi rimandiamo a questa sezione di macitynet.